CrowdStrike 2025 Global Threat Report

En este reporte creado por la empresa Estadounidense Crowdstrike, la cual se centra principalmente en la tecnología de ciberseguridad, se presenta el aumento significativo de ataques cibernéticos. Por ejemplo el Vishing (Voice Pishing), es un ataque que se realiza por medio de llamadas, con ello obtener información confidencial de la víctima, este tipo de ataque aumentó en un 442% entre la primer y segunda parte de 2024. Además de ello, esta misma empresa comunicó un nuevo promedio historico donde un actor malicioso puede acceder en su red en tan solo 48 minutos, y también con el ataque mas rápido, el cual se propagó en tan solo 51 segundos.

Los ataques por acceso inicial aumentaron, esto representó en un 52% de las vulnerabilidades que la empresa Estadounidense había observado en 2024. Igualmente se menciona que el mercado de Brokers de acceso últimamente se ha convertido en un negocio rentable, en el que los brokers de acceso venden la entrada a sistemas comprometidos. Estos brokers encuentran una serie de vulnerabilidades en resdes y sistemas, acceden a ellos y luego venden esta brecha de seguridad a otros ciberdelicunetes que quieren aprovecharlo para llevara cabo ataques mas grandes, como robar información confidencial o instalar malware. Esta práctica ha ido en aumento, y el 50% mas de anuncios de este servicio en el último año muestra como se ha convertido en un negocio aun mas popular y accesible para los atacantes.

Se destaca la actividad cibernética asociada con China, esta creció en un 150% en promedio en 2024, en algunos sectores clave se evidenció hasta un 300%. Sus principales blancos fueron:

- 1. Bancos y financieras: No solo para robar dinero, sino también para entender como se mueve la economía global.

- 2. Fabricantes y empresas de ingeniería: Su objetivo es claro, es el de robar propiedad intelectual y también algunas patentes.

- 3. Medios de comunicación y telecomunicaciones: Controlar la información es poder, y esto los ciberdelincuentes lo tienen claro.

Pero incluso empresas de Retail y Consultoría han sentido el golpe, lo que indica que nadie esta realmente a salvo.

Pero, ¿quienes están detrás de estos ataques?

Se identificaron siete nuevos grupos de hackers chinos, cada uno tiene su objetivo y función bien definida, a continuación se presentan los más interesantes:

- - LIMINAL PANDA: Este grupo está enfocado en infiltrarse en infraestructura de telecomunicaciones y usarla como base par futuros ataques

- - LOCKSMITH PANDA: Enfocados únicamente en Taiwán e Indonesia, estos tienen un interés en activistas prodemocracia

- - OPERATOR PANDA: Expertos en explotar vulnerabilidades en dispositivos de red de Cisco

- - ENVOY PANDA: Se especialia en el espionaje gubernamental en África y Medio Oriente

Todos estos grupos de hackers tienen operaciones bien estructuradas y con objetivos a corto y a largo plazo.

-- Aqui puedes ver el reporte completo --

Incremento en ingeniería social avanzada

Cuando pensamos en ciberataques, pensamos únicamente en ataques producidos a máquinas y sistemas, pero la realidad es que también existen ataques cibernéticos dedicados exclusivamente contra personas, aquí es donde entra la ingeniería social avanzada. Esta técnica ha evolucionado al punto de hacer que incluso los mas precavidos caigan en la trampa.

Esta técnica consiste en manipular a las personas para que entreguen información o accedan a sistemas sin darse cuenta. Lo que ha cambiado en 2024 es que estos ataques han evolucionado de simples correos de phising a tácticas altamente sofisticadas que incluyen inteligencia artificial, deepfakes y hasta llamadas en tiempo real, lo que antes se hablaba, el Vishing, este tipo de ataque es de ingeniería social avanzada.

La IA se va en contra de nosotros: Nuevo aliado de los hackers

Hace unos años, la IA, era el avance tecnológico que nos cambiaría la vida, escribir corres, generar imagenes, responder preguntas. Como cualquier avance tecnológico que se ha presentado en la humanidad, alguien encontró esta herramienta como utensilio para hacer el mal.

En 2024, los hackers convirtieron la IA en su nueva arma, su "as bajo la manga", pues aparte de la existencia de ataques ejecutados por expertos en ciberseguridad, ahora debemos lidiar con cualquier persona con malas intenciones que tienen acceso a una IA, pueden realizar un ataque efectivo. El informe Crowdstrike 2025 Global Threat Report nos dice lo siguiente: La IA ha cambiado las reglas del juego, y los cibercriminales están ganando terreno.

Anteriormente los correos de phising eran fáciles de detectar, los mensajes con errores ortográficos, y con frases comunes como "su cuenta fue bloqueada, haga clic aquí", todo esto quedó en el pasado. Ahora los atacantes usan las IAs para:

- - Escribir correos de phising casi perfectos

- - Crear perfiles falsos en rede sociales

- - Hacer deepfakes de voz y video

Un ejemplo real fue que en 2024, un grupo de hackers usó la IA para clonar la voz de un CFO y convencer un empleado de tranferir 25.6 millones de dólares a una cuenta falsa.

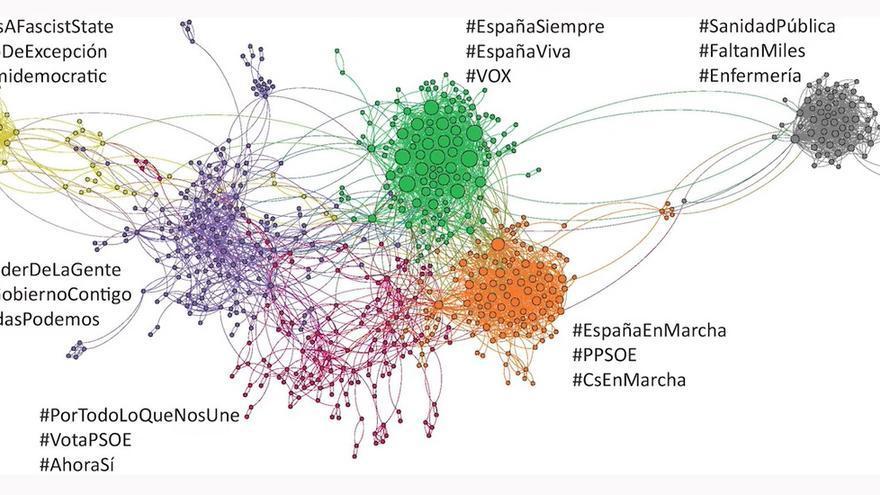

Igualmente la IA se ha usado para hacer fake news, en 2024 se descubrió una red llamada Green Cicada, vinculada a China, la cual usó IA para crear cerca de 5.000 cuentas falsas en X (Twitter), su objetivo fue influir en las elecciones de EE.UU. con noticias falsas y teorías conspirativas.

Cambio significativo en el eCrime

Usualmente los ataques de actores maliciosos están ligados al malware o al troyano, usar virus para infectar sistemas. esto dió un giro radical, pues los hackers ya casi no usan estas herramientas, ahora manipulan las personas y se infiltran en sistemas sin ninguna sospecha.

El CrowdStrike 2025 Global Threat Report revela un dato sorprendente, pues el 79% de los ataques en 2024 fueron realizados sin malware. Esto indica que ahora los criminales usan técnicas como el uso de credenciales robadas, acceso remoto y engaños bien orquestados.

Sus tendencias clave fueron que el 35% de los ataques a la nube en 2024 usaron credenciales robadas, los atacantes no cambian la contraseña de la victima para no levantar sospechas, y se ha popularizado el uso de malware "Stealer" que roba contraseñas almacenadas en navegadores o sistemas internos. También usan herramientas legales, como por jemplo el uso de Microsoft Quick Assist, Teamviewer y RustDesk, para conseguir el acceso a computadoras sin ser detectados.

Hackers con corbata

Un grupo de ciberdelincuentes que se denominan FAMOUS CHOLLIMA, este grupo vinculado al gobierno de Corea del Norte, llevó la infiltración digital a otro nivel, pues no hackean empresas, sino pasan desapercibidos haciéndose pasar por un empleado mas. No envian malware, pues se postulan a trabajos reales, pasan entrevistas y se convierten parte de la empresa, lo cual genera un gran impacto cuando hacen un ataque.

De este modo es como han conseguido entrar en corporaciones de tecnología, finanzas y manufactura alrededor del mundo, sin que sean sospechosos hasta que se realiza un ataque, robando información valiosa, dinero o accediendo a sistemas críticos.

Este grupo de delincuentes no solo es un grupo de hackers, es una organización estatal organizada, que su objetivo es el de generar ingresos para el régimen, robando propiedad intelectual para impulsar su propia industria tecnológica, también el de realizar fraudes a grandes escalas y acceder a la nube de grandes empresas.

En conclusión el CrowdStrike 2025 Global Threat Report, nos dice que el cibercrimen ha evolucionado más rapido que la seguridad. Con el acceso a la IA por parte de los atacantes nos dejan muy en claro que ya no se esta lidiando con simples delincuentes, ahora aparte de que evolucionaron, ahora son empresas organizadas, con estructuras definidas, estrategias y tácticas legítimas, ya se usan muy pocas veces el malware, lo cual hace mas difícil identificar un ataque cibernético. Las reglas del juego han cambiado por completo, los ataques son mas rádios, sigilosos e inteligentes.