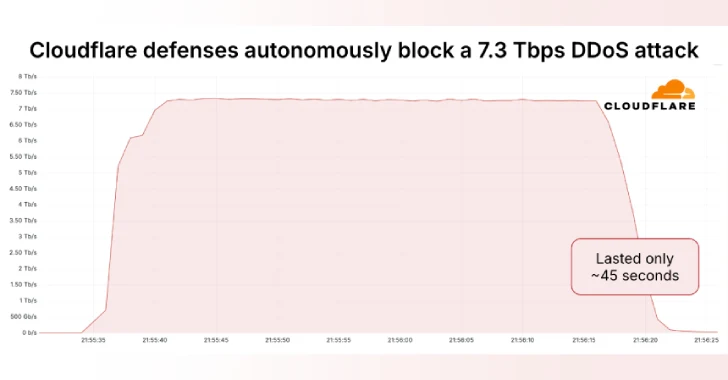

Cloudflare anunció este jueves que bloqueó de manera autónoma el mayor ataque de denegación de servicio distribuido (DDoS) jamás registrado, el cual alcanzó un pico de 7.3 terabits por segundo (Tbps).

El ataque, detectado a mediados de mayo de 2025, tuvo como objetivo a un proveedor de servicios de alojamiento cuya identidad no ha sido revelada.

“Los proveedores hosting e infraestructura crítica de Internet se han convertido cada vez más en blancos de ataques DDoS”, señaló Omer Yoachimik de Cloudflare. “Este ataque de 7.3 Tbps entregó 37.4 terabytes de datos en apenas 45 segundos”.

📌 Antecedentes Recientes

En enero de 2025, Cloudflare mitigó un ataque DDoS de 5.6 Tbps contra un proveedor de servicios de Internet (ISP) no identificado en Asia Oriental.

Este ataque se originó en una botnet derivada de Mirai en octubre de 2024.En abril de 2025, la empresa informó sobre un ataque de 6.5 Tbps probablemente lanzado desde la botnet Eleven11, compuesta por unas 30,000 cámaras y grabadoras de video.

Esta ofensiva hipervolumétrica duró cerca de 49 segundos.

📊 Detalles del Ataque de 7.3 Tbps

Puertos objetivo: El ataque bombardeó un promedio de 21,925 puertos de destino por segundo, con un pico de 34,517 sobre una única dirección IP propiedad del proveedor afectado.

Técnicas utilizadas:

Fue un ataque multivectorial, con una combinación de:UDP flood

Ataque de reflexión QOTD

Ataque de reflexión echo

Ataque de reflexión NTP

Flood UDP derivado de Mirai

Portmap flood

Amplificación RIPv1

El tráfico de tipo UDP flood representó el 99.996% del volumen total del ataque.

🌐 Distribución Global del Ataque

Más de 122,145 direcciones IP de origen

Procedentes de 5,433 Sistemas Autónomos (AS) en 161 países

Los países con mayor volumen de tráfico fueron:

Brasil

Vietnam

Taiwán

China

Indonesia

Ucrania

Ecuador

Tailandia

Estados Unidos

Arabia Saudita

“El promedio de direcciones IP únicas por segundo fue de 26,855, con un pico de 45,097”, agregó Yoachimik.

🌐 Principales Proveedores de Tráfico Malicioso

| AS | Organización | Porcentaje del ataque |

|---|---|---|

| AS27699 | Telefónica Brasil | 10.5% |

| AS7552 | Viettel Group (Vietnam) | 9.8% |

| AS4837 | China Unicom | 3.9% |

| AS3462 | Chunghwa Telecom (Taiwán) | 2.9% |

| AS4134 | China Telecom | 2.8% |

🧬 Relación con RapperBot y Tendencias de Amenaza

Este informe coincide con nuevos datos del equipo de investigación QiAnXin XLab, que atribuyen a la botnet RapperBot un ataque reciente en febrero de 2025 contra la empresa de inteligencia artificial DeepSeek.

Características de RapperBot:

Derivada de Mirai, activa desde 2022

Ataca dispositivos como routers, DVRs y NAS con contraseñas débiles o vulnerabilidades sin parches

Se comunica usando registros DNS TXT cifrados

Utiliza dominios de comando y control con cifrado personalizado

Realiza extorsión: exige pagos de $5,000 USD en Monero (XMR) para evitar futuros ataques DDoS

Zonas geográficas con dispositivos infectados: China, EE.UU., Israel, México, Reino Unido, Grecia, Irán, Australia, Malasia, Tailandia.

Desde marzo, se ha observado una actividad diaria de más de 100 objetivos con más de 50,000 bots activos.

⚠️ Reflexión Final

Este ataque marca un nuevo récord en la escala de ataques DDoS y evidencia el crecimiento exponencial de las amenazas digitales. Las botnets como RapperBot y Eleven11 están aprovechando vulnerabilidades de dispositivos conectados para lanzar ataques devastadores, cada vez más breves pero intensos.

La protección de infraestructuras críticas y la adopción de medidas de ciberseguridad robustas ya no son opcionales, sino urgentes y esenciales.

Referencias : https://thehackernews.com/2025/06/massive-73-tbps-ddos-attack-delivers.html